Guía esencial

Veamos los conceptos más importantes sobre la seguridad cibernética, algunas buenas prácticas para proteger los datos de tu empresa y las razones por las que esto inspira confianza en tus clientes.

GUÍA BÁSICA SOBRE HTML Y CSS PARA MARKETERS.

Si te pidieran que menciones las cosas más valiosas para ti, ¿qué responderías? Sería como hacer la infame pregunta: «¿Qué sacarías de tu casa si estuviera ardiendo?».

En mi caso, tomaría una caja de recuerdos con objetos de mi infancia, mi anillo de compromiso, el teléfono y la computadora (por las fotos y los artículos) y un pulóver viejo de mi papá. Pero también debo admitir que valoro mucho mi documento de identidad, el número de seguridad social, las tarjetas de crédito y mis cuentas bancarias.

Si bien estas cosas no se pueden quemar en un incendio, alguien podría robarlas. Sé que si le preguntaras a un hacker cuáles son mis posesiones más preciadas, mencionaría las intangibles.

Por eso preparamos esta guía sobre seguridad cibernética. A continuación, hablaremos de por qué debería interesarte la seguridad cibernética, cómo proteger tus datos digitales y los de tu clientela y qué recursos usar para estar al día con las nuevas tecnologías.

Qué es la ciberseguridad

La ciberseguridad es el proceso y la práctica periódica de proteger datos, redes y computadoras para evitar su uso indebido, ya sea por culpa de ataques cibernéticos externos o de otras amenazas. Por lo general, los datos protegidos incluyen información de contacto, contraseñas, números de tarjetas de crédito, información de cuentas bancarias, números de pasaportes o de licencias de conducir, números de seguridad social, historias clínicas y cualquier otra información confidencial.

Los datos personales son increíblemente valiosos. Los piratas informáticos, o «hackers», lo saben, y las empresas, también. Por eso hacen todo lo posible para recopilarlos, aunque uno de ellos de forma más moral y legal.

Lamentablemente, a medida que la tecnología y las prácticas de recopilación de datos evolucionan, también lo hacen los métodos que usan los hackers para robar datos. Como propietarios de empresas, tenemos la responsabilidad especial de proteger los datos de nuestra clientela y recurrir a prácticas transparentes.

¿Por qué es importante la ciberseguridad?

Hace algunos años, las filtraciones de datos expusieron más de 4.000 millones de registros. Es más, un estudio reciente determinó que se produce un ataque informático cada 39 segundos, lo que da un total de 2244 ataques por día en promedio.

Las pequeñas y medianas empresas, o pymes, son las más vulnerables. Solo las grandes compañías, como Target y Sears, llegan a los titulares, pero las pymes son el blanco preferido de los delincuentes cibernéticos.

Esto es porque tienen más activos digitales, y más valiosos, que un consumidor promedio, pero menos seguridad que una empresa de mayor tamaño, por lo que son perfectas para los ataques cibernéticos.

Las brechas en la seguridad son frustrantes y causan pánico entre empresas y consumidores. Diversos estudios demuestran que, después de que se filtran datos de una empresa, muchos consumidores evitan volver a comprar en ella por un tiempo y algunos nunca más regresarán.

Sin embargo, la ciberseguridad sirve para mucho más que evitar un escándalo. Invertir en ella mejora la confianza con tus clientes, fomenta la transparencia y reduce la fricción durante en el proceso en el que la clientela se convierte en promotora de tu marca.

«Cuando se trata de proteger los datos de los clientes, todas las funciones son importantes. En HubSpot, todo el personal está capacitado para resolver las necesidades de los clientes de forma segura. Queremos aprovechar esta energía conjunta para ofrecer una plataforma confiable que inspire a los clientes a almacenar sus datos de forma correcta y segura». Chris McLellan, director de seguridad de HubSpot

Conceptos clave de ciberseguridad

La seguridad cibernética es un tema muy intimidante, como las criptomonedas y la inteligencia artificial. Puede ser difícil de entender y, francamente, suena un poco inquietante y complicado.

No te preocupes. Desglosaremos el tema para que quede todo claro y desarrolles tu propia estrategia de seguridad cibernética. Guarda esta publicación para tener este práctico glosario siempre a mano.

Autentificación

La autentificación es el proceso de verificar la identidad de un usuario o usuaria. Tus contraseñas autentifican que realmente eres la persona con el nombre de usuario correspondiente. Cuando muestras algún tipo de identificación (p. ej., el permiso de conductor), el hecho de que tu foto se parezca a ti es una forma de autentificar que el nombre, la edad y la dirección que aparecen allí son los tuyos. Muchas organizaciones usan la autentificación de dos factores, de la que hablaremos más adelante.

Copia de seguridad

Este término designa el proceso de transferir datos importantes a una ubicación segura, como un sistema de almacenamiento en la nube o un disco duro externo. Con las copias de seguridad, puedes recuperar tus sistemas en caso de sufrir un ataque cibernético o una falla.

Filtración de datos

Una filtración de datos ocurre cuando un hacker ingresa o accede sin autorización a los datos de una persona o empresa.

Certificado digital

Un certificado digital, también conocido como certificado de identidad o de clave pública, es un tipo de contraseña que se usa para intercambiar datos de forma segura a través de Internet. Básicamente, es un archivo digital incrustado en un dispositivo o hardware que proporciona autentificación cuando envía datos a otro dispositivo o servidor o los recibe.

Cifrado

Es la práctica de usar códigos y claves para encriptar datos. Cuando se cifran datos, una computadora usa una clave para convertirlos en texto incomprensible, y solo un destinatario con la clave correcta puede descifrarlos. Si un atacante accede a datos fuertemente cifrados, pero no tiene la clave, no podrá ver la versión descifrada.

HTTP y HTTPS

El protocolo de transferencia de hipertexto (HTTP) es la forma en que los navegadores web se comunican. Es probable que veas http:// o https:// en las URL de los sitios web que visites. HTTP y HTTPS son lo mismo, excepto que HTTPS cifra todos los datos que se envían entre tú y el servidor web. De ahí viene la «s», que significa «seguridad». Actualmente, casi todos los sitios web usan HTTPS para mejorar la privacidad de tu información.

Vulnerabilidad

Una vulnerabilidad es un punto débil que un pirata informático podría aprovechar para ejecutar un ataque cibernético. Como ejemplo, podemos mencionar errores del software que necesitan parches o un proceso de restablecimiento de contraseña iniciado por un usuario no autorizado. Las medidas de seguridad cibernética defensiva (como las que mencionaremos más adelante) ayudan a garantizar la protección de los datos, ya que colocan capas de protección entre los atacantes y los objetos a los que intentan acceder o las acciones que tratan de realizar.

Tipos de ataques cibernéticos

Ataque de adivinación de contraseña

Ataque de denegación de servicio distribuido (DDoS)

Ataque de software malicioso

Ataque de phishing

Un ataque cibernético es un intento deliberado y, generalmente, malicioso de capturar, modificar o borrar datos confidenciales. Quienes ejecutan los ataques son los hackers de seguridad externa y, a veces, accidentalmente, personal o usuarios intervenidos. Los ataques se cometen por diversos motivos: la mayoría busca obtener un rescate, mientras que otros se lanzan solo por diversión.

Estas son las cuatro amenazas cibernéticas más comunes.

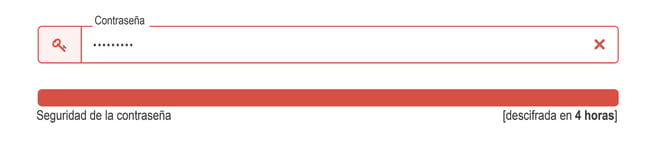

1. Ataque de adivinación de contraseña (ataque de fuerza bruta)

Un ataque de adivinación de contraseña (o «relleno de credenciales») tiene lugar cuando un hacker intenta constantemente adivinar nombres de usuario y contraseñas. A menudo se usan combinaciones conocidas de nombre de usuario y contraseña que se obtuvieron en filtraciones de datos anteriores. Todo es más fácil para el atacante si los usuarios usan contraseñas débiles o las mismas contraseñas en distintos sistemas (por ejemplo, en Facebook y Twitter). La mejor forma de protegerte de este tipo de ataques es usando contraseñas sólidas y creando contraseñas diferentes para los sitios que usas, aunque la autentificación de dos factores, que mencionaremos más adelante, es también una excelente opción.

2. Ataque de denegación de servicio distribuido (DDoS)

Este tipo de ataques tiene lugar cuando un hacker inunda una red o un sistema con un montón de actividad (como mensajes, solicitudes o tráfico del sitio web) con el fin de paralizarlo. Para eso, normalmente usa botnets, que son grupos de dispositivos conectados a través de Internet (por ejemplo, computadoras portátiles, bombillas inteligentes, consolas de juego, servidores, etc.) infectados con virus que permiten al hacker realizar distintos tipos de ataques.

3. Ataque de software malicioso

«Software malicioso» se refiere a todos los programas maliciosos que usan los piratas informáticos para infiltrar computadoras y redes y recopilar datos confidenciales susceptibles. Estos son algunos tipos de software malicioso:

Keyloggers: registran todo lo que un usuario escribe en su teclado. Generalmente, se los usa para capturar contraseñas y otra información confidencial, como números de seguridad social.

Ransomware o software extorsivo: cifra datos y los mantiene secuestrados. Para desbloquearlos y recuperar el acceso a ellos, las personas deben pagar un rescate.

Spyware o software espía: monitoriza y espía la actividad del usuario en nombre de un hacker.

Además, el software malicioso se puede propagar de la siguiente manera:

Troyanos: infectan las computadoras a través de un punto de entrada en apariencia benigno, ya que, a menudo, se disfrazan de aplicaciones legítimas u otros software.

Virus: corrompen, borran, modifican o capturan datos y, algunas veces, dañan físicamente los equipos. Los virus se pueden propagar de un sistema a otro, incluso cuando los usuarios afectados los instalan accidentalmente.

Gusanos: están diseñados para autorreplicarse y propagarse de forma autónoma a través de todas las computadoras conectadas que son susceptibles a las mismas vulnerabilidades.

4. Ataque de phishing

Un ataque de phishing se da cuando los piratas informáticos engañan a las personas para que hagan algo. Los fraudes de phishing pueden realizarse a través de una descarga, un enlace o un mensaje que parece legítimo. Es un tipo de ataque muy común: más del 75 % de las organizaciones fue víctima del phishing solo en el año 2018. Normalmente, el phishing se realiza a través de correos electrónicos o de un sitio web falso, y también se lo conoce como suplantación de identidad. Asimismo, el spear phishing tiene lugar cuando un hacker se enfoca en atacar a un usuario o una empresa en particular, en vez de crear correos basura con un propósito más general.

Buenas prácticas de ciberseguridad

La seguridad cibernética no puede resumirse en un proceso con pocos pasos. Para proteger tus datos, deberás combinar buenas prácticas y técnicas de seguridad cibernética defensiva. La mejor manera de garantizar la seguridad de tus datos y los de tu clientela es dedicando tiempo y recursos a estos dos puntos.

Soluciones de seguridad cibernética defensiva

Todas las empresas deberían invertir en soluciones de seguridad cibernética preventivas. Si implementas estos sistemas y adoptas buenos hábitos de seguridad cibernética (que analizaremos a continuación), protegerás tu red y tus computadoras de amenazas externas.

En esta lista, encontrarás cinco opciones de software y sistemas de seguridad cibernética defensiva que pueden ayudarte a prevenir ataques y el inevitable malestar que generan. Considera combinar estas soluciones para abarcar todas tus bases digitales.

Software antivirus

El software antivirus es el equivalente digital del suplemento de vitamina C que tomamos en invierno. Es una medida preventiva que monitoriza y detecta virus. Su trabajo es detectar virus en tu sistema y eliminarlos, como hace la vitamina C cuando ingresan agentes perjudiciales a tu sistema inmunitario. Además, el software antivirus muestra una alerta si detecta páginas web y software potencialmente inseguros.

Firewall

Un firewall es un muro digital que mantiene a los software y usuarios maliciosos alejados de tu computadora. Usa un filtro que evalúa la seguridad y legitimidad de todo lo que quiere ingresar a tu equipo. Es como si hubiese un juez invisible sentado entre tú e internet. Los firewalls pueden estar basados en software y en hardware.

Inicio de sesión único (SSO)

El inicio de sesión único (SSO) es un servicio de autentificación centralizado a través del cual se usa un solo inicio de sesión para acceder a una plataforma completa de cuentas y software. Si alguna vez usaste tu cuenta de Google para registrarte o iniciar sesión en una cuenta, usaste el SSO. Las grandes empresas usan SSO para permitir que el personal acceda a aplicaciones internas que contienen datos protegidos.

Autentificación de dos factores (2FA)

La autentificación de dos factores (2FA) es un proceso de inicio de sesión que requiere un nombre de usuario o número de pin y acceso a un dispositivo o una cuenta externos, como una dirección de correo electrónico, un número de teléfono o un software de seguridad. Cuando se usa la 2FA, los usuarios deben confirmar su identidad a través de ambos métodos, por los que es mucho más segura que la autentificación de un solo factor.

Red privada virtual (VPN)

Una red privada virtual (VPN) crea un túnel a través del cual se transmiten tus datos cuando entran a un servidor web o salen de él. Este túnel cifra y protege tus datos para que los piratas informáticos o software maliciosos no puedan leerlos (ni espiarlos). Una VPN protege contra el software espía, pero no evita que los virus ingresen a tu computadora a través de canales que parecen legítimos, como un enlace de phishing o, incluso, una VPN falsa. Por este motivo, debes combinar las VPN con otras medidas de seguridad cibernética defensiva para proteger tus datos.

Consejos de ciberseguridad para empresas

Las soluciones de seguridad cibernética defensiva no funcionan si tú no haces tu parte. Para asegurarte de proteger los datos de la empresa y la clientela, adopta estos buenos hábitos de seguridad cibernética en toda tu organización.

Exige contraseñas seguras.

Pide al personal y a tu base de usuarios (si corresponde) que creen contraseñas seguras. Por ejemplo, puedes implementar un mínimo de caracteres, así como exigir una combinación de letras mayúsculas y minúsculas, números y símbolos. Recuerda que para las personas y los bots es más difícil adivinar contraseñas complejas. Exige también que estas se cambien periódicamente.

Controla y monitoriza la actividad del personal.

En tu empresa, otorga acceso a datos importantes solo al personal autorizado que los necesitan para hacer su trabajo. Prohíbe que se compartan datos fuera de la organización, solicita permiso para descargar software externo y alienta al personal a bloquear sus equipos y cuentas cuando no los estén usando.

Conoce tu red.

Con el crecimiento del Internet de las cosas, las redes empresariales están repletas de dispositivos de IoT. Estos dispositivos, que escapan al control de las empresas, podrían introducir riesgos, ya que, a menudo, no están protegidos, ejecutan software vulnerable que los piratas pueden aprovechar y proporcionan una ruta directa a una red interna.

«Asegúrate de poder ver todos los dispositivos de IoT que haya en tu red. Debes identificar, categorizar correctamente y controlar todo lo que está en tu red. Si conoces los dispositivos que hay allí, puedes controlar la forma en que se conectan a ella y monitorizarlos para detectar actividad sospechosa.Así reducirás radicalmente el entorno en el que actúan los atacantes». Nick Duda, oficial principal de seguridad en HubSpot

Descarga parches y actualizaciones con frecuencia.

A menudo, los proveedores de software lanzan actualizaciones que abordan y corrigen vulnerabilidades. Para que tu software siga siendo seguro, actualízalo constantemente. Considera configurarlo para que se actualice automáticamente así evitas olvidarte.

Facilita la derivación de problemas.

Si un empleado encuentra un correo electrónico de phishing o una página web intervenida, debes saberlo de inmediato. Crea un sistema para que los empleados deriven estos problemas: puedes dedicar una bandeja de entrada a estas notificaciones o diseñar un formulario para que lo completen.

Consejos de ciberseguridad para personas

Las amenazas cibernéticas también pueden afectarte como consumidor individual y como usuario o usuaria de Internet. Adopta estos buenos hábitos para proteger tu información personal y evitar los ataques cibernéticos.

Varía tus contraseñas.

Usar la misma contraseña para todas tus cuentas importantes es el equivalente digital de dejar una llave debajo de la alfombra en la puerta de entrada. Un estudio reciente determinó que el uso de contraseñas débiles o robadas es la causa de más del 80 % de las filtraciones de datos. Incluso si una cuenta empresarial o de software no te exige una contraseña segura, opta siempre por combinar letras, números y símbolos, y cámbiala con regularidad.

Monitoriza tus cuentas bancarias y créditos con frecuencia.

Revisa tus estados de cuenta, informes de crédito y otros datos importantes periódicamente e informa cualquier actividad sospechosa. Además, recuerda compartir tu número de seguridad social solo cuando sea absolutamente necesario.

Abre bien los ojos.

Debes estar atento a los correos electrónicos de phishing o a las descargas ilegítimas. Si un enlace o sitio web parece sospechoso, probablemente lo sea. Observa si el mensaje tiene errores de gramática u ortografía, URL sospechosas y direcciones de correo electrónico que no coinciden. Por último, descarga software antivirus y de seguridad que te alerte sobre fuentes de software malicioso potenciales y conocidas.

Haz una copia de seguridad de tus datos con frecuencia.

Este es un buen hábito que las empresas y las personas deben perfeccionar: los datos de ambos pueden estar en riesgo. Considera hacer copias de seguridad en la nube y en ubicaciones físicas, como un disco duro o una unidad USB.

Recursos de ciberseguridad

Para obtener más información sobre la seguridad cibernética y cómo capacitar mejor a tu empresa y equipo, aprovecha los recursos a continuación. Echa un vistazo a algunos de los podcasts y blogs de seguridad cibernética más populares.

Instituto Nacional de Estándares y Tecnología (NIST)

NIST es una agencia gubernamental que promueve la excelencia en el ámbito de la ciencia y la industria. Incluye un departamento de seguridad cibernética y publica guías con estándares habitualmente.

Favorito: Centro de Recursos de Seguridad Informática (CSRC) para descubrir buenas prácticas, llamadas NIST Special Publications (SPs) (Publicaciones especiales de NIST [SP])

The Center for Internet Security (CIS)

CIS es una comunidad de TI y organización de seguridad global sin fines de lucro que los expertos en la materia usan y en la que confían.

Favorito: CIS Top 20 Critical Security Controls (Los 20 controles de seguridad más importantes de CIS), que es una serie de buenas prácticas creada para detener las amenazas más peligrosas y dominantes en la actualidad. Fue desarrollada por expertos líderes en seguridad de todo el mundo y se perfecciona y valida todos los años.

Cybrary

Cybrary es un recurso educativo online sobre seguridad cibernética. Ofrece mayormente de forma gratuita videos educativos completos, certificaciones y otros recursos para todo tipo de temas y especializaciones en seguridad cibernética.

Un cierre seguro

Los ataques cibernéticos pueden ser intimidantes, pero la seguridad cibernética no tiene por qué serlo. Es fundamental estar preparados y contar con las herramientas adecuadas, en especial si tienes en tu poder datos de otros usuarios. Las empresas deberían dedicar tiempo y recursos a proteger sus computadoras, servidores, redes y software, y mantenerse al día con las nuevas tecnologías. Cuando manejas datos con precaución, tu empresa se vuelve más confiable y transparente y aumenta la lealtad de tus clientes.

Nota: la información legal incluida en este texto no equivale a un asesoramiento legal, en el que un abogado aplica la ley de acuerdo con tus circunstancias específicas, por lo que, nuevamente, te recomendamos consultar con un abogado si necesitas algún consejo para interpretar esta información o su fiabilidad. En resumen, no debes considerar este artículo como un consejo ni recomendación legal de ningún tipo.